A Reference Model of Information Assurance & Security

- RMIAS based on IAS - Information Assurance and Security

- integration of Information Security (Information Assurance

- RMIAS 4차원

- Information Systems Security Lifecycle (정보시스템 보안 수명 주기)

- 정보시스템(솔루션) 생성, 배포, 측정, 개선부터 폐기까지의 일시적인 측면과 적용

- Information taxonomy (정보 분류)

- 정보 생성부터 파기까지의 수명 주기

- 형태, 상태, 민감도, 위치 등 고려

- Security Goals (보안 목표)

- 조직 또는 시스템에 적용할 목표 정의

- CIA Traid 확장 개념 (IAS octave이 되도록)

- 위험 분석 프로세스를 통해 보안 목표의 우선순위 지정, 보안대책 설정

- Security countermeasures (보안 대책)

- 보안목표를 달성하는데 사용되는 기술 또는 프로세스

- Information Systems Security Lifecycle (정보시스템 보안 수명 주기)

관련 논문 링크

- September 2013

[(PDF) A Reference Model of Information Assurance & Security

PDF | Information Assurance & Security (IAS) is a dynamic domain which changes continuously in response to the evolution of society, business needs and... | Find, read and cite all the research you need on ResearchGate

https://www.techrepublic.com/article/the-cia-triad/

The CIA Triad

The CIA Triad is a venerable, well-known model for security policy development, used to identify problem areas and necessary solutions for information security. Read on for an introduction to the CIA Triad's strengths and weaknesses.

www.techrepublic.com

Resources and bibliography:

Here we provide links to background information and specifically some articles or sources used in these sessions to introduce information/cyber security. You may find these useful to further explore the subject.

The CIA Triad is discussed on the Wikipedia page on Information Security. It refers to a short article The CIA Triad by Chad Perrin published in TechRepublic in IT Security, which is a useful security resource.

A brief outline of the RMIAS model is available on Wikipedia. The complete paper reference is:

Y. Cherdantseva and J. Hilton, "A Reference Model of Information Assurance & Security," Availability, Reliability and Security (ARES), 2013 Eighth International Conference on , vol., no., pp.546-555, IEEE, doi: 10.1109/ARES.2013.72, 2–6 September 2013.

The paper can be downloaded from researchgate.net.

'정보보안' 카테고리의 다른 글

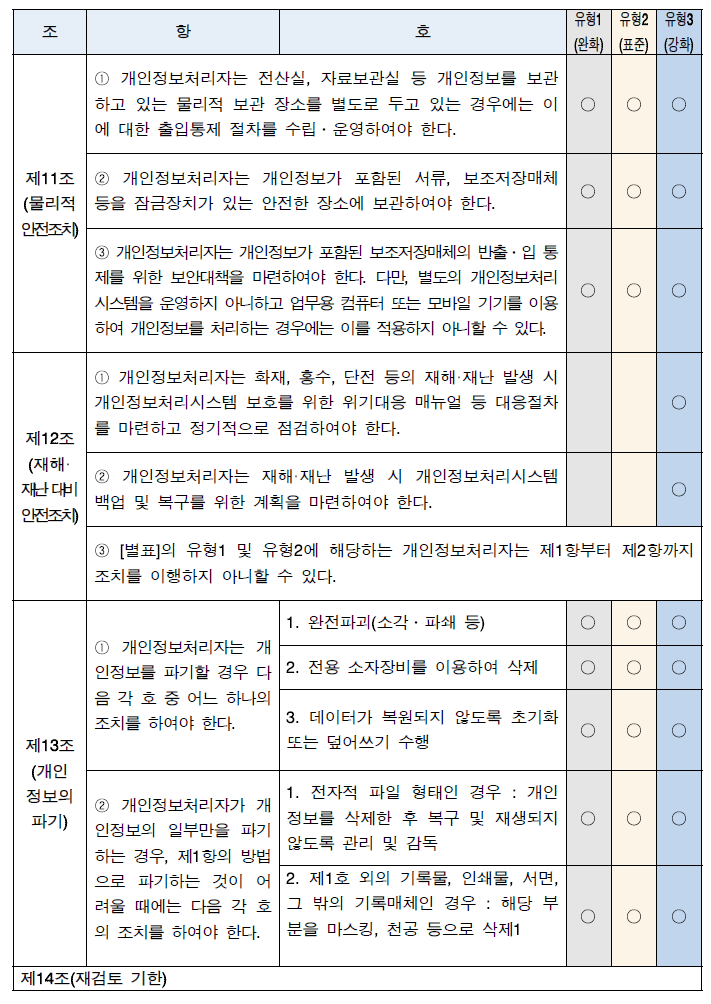

| 개인정보의 안전성 확보조치 기준 해설서 (2020.12) (0) | 2022.04.17 |

|---|---|

| 2022년 개인정보 보호법 주요 개정 내용 (0) | 2022.04.02 |

| 국가사이버안보센터 관련 법령 (0) | 2022.02.22 |

| 정보보호 사전점검 (0) | 2022.02.02 |

| 가명정보 스터디 (0) | 2020.03.28 |